قدمت Microsoft "التحكم في حساب المستخدم" في نظام التشغيل Windows Vista بطريقة أثارت غضب العديد من مستخدمي النظام بسبب العدد الهائل من المطالبات التي قُصفت مستخدمي نظام التشغيل. تم تحسين سلوك UAC منذ ذلك الحين ؛ تم تقليل عدد المطالبات التي يتلقاها المستخدمون عند العمل مع نظام الكمبيوتر بشكل ملحوظ.

لم يتم تحسين السلوك بشكل مفرط بالرغم من ذلك. على سبيل المثال ، تتلقى مطالبات UAC حتى إذا قمت بتسجيل الدخول باستخدام حساب مسؤول والذي قد لا يعجب المستخدمين ذوي الخبرة الذين يعرفون ما يفعلونه على الإطلاق.

ما لا يعرفه الكثير من مستخدمي Windows هو أنه من الممكن تعديل سلوك "التحكم في حساب المستخدم" الافتراضي. يحتفظ سجل Windows بمفتاحين يحددان سلوك UAC للمسؤولين والمستخدمين القياسيين.

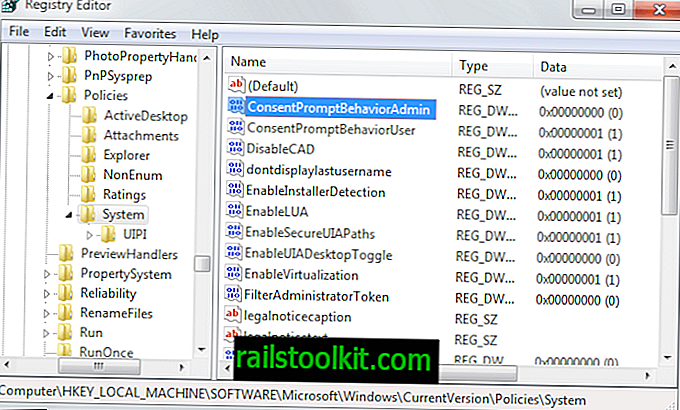

تحتاج إلى فتح "سجل Windows" أولاً للتحقق من كيفية تكوين المفاتيح على نظامك:

- استخدم Windows-R لإظهار مربع التشغيل على النظام. اكتب رجديت واضغط على مفتاح الإدخال لتحميل التسجيل. ستحصل على موجه UAC يلزمك قبوله.

- انتقل إلى المسار التالي باستخدام بنية مجلد الشريط الجانبي: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

يعرّف هذا المفتاح سلوك "التحكم في حساب المستخدم" لمسؤولي النظام. يتم تعيين القيمة الافتراضية للمطالبة ولكن لا تتطلب إدخال بيانات الاعتماد. إليك جميع القيم الممكنة:

- 0 : قيمة 0 تسمح للمسؤولين بإجراء عمليات تتطلب رفعًا دون موافقة (مطالبات المعنى) أو بيانات الاعتماد (مصادقة المعنى).

- 1 : تتطلب القيمة 1 من المشرف إدخال اسم المستخدم وكلمة المرور عندما تتطلب العمليات امتيازات مرتفعة على سطح مكتب آمن.

- 2 : تعرض القيمة 2 موجه UAC الذي يجب السماح به أو رفضه على سطح مكتب آمن. لا مصادقة مطلوبة.

- 3 : قيمة 3 مطالبات ببيانات الاعتماد.

- 4 : قيمة 4 مطالبات للموافقة عن طريق عرض موجه UAC.

- 5 : القيمة الافتراضية 5 يطالب بالموافقة على ثنائيات غير Windows.

ConsentPromptBehaviorUser

- 0 : سوف ترفض القيمة 0 أي عملية تتطلب امتيازات مرتفعة إذا تم تنفيذها من قبل المستخدمين العاديين.

- 1 : تعرض القيمة 1 مطالبة بإدخال اسم المستخدم وكلمة المرور الخاصة بالمسؤول لتشغيل العملية بامتيازات مرتفعة على سطح المكتب الآمن.

- 3 : القيمة الافتراضية لـ 3 تطالب ببيانات الاعتماد على سطح مكتب آمن.

يجب أن تصبح التغييرات نافذة المفعول على الفور. يمكنك على سبيل المثال تعيين سلوك المسؤول إلى 0 بحيث لا يتم عرض مطالبات ، وسلوك المستخدم إلى 0 أيضًا لمنعهم من تشغيل العمليات التي تتطلب امتيازات مرتفعة.

تتوفر مفاتيح إضافية ، فيما يلي نظرة عامة سريعة عليها:

- يتم تعيين EnableInstallerDetection على 1 على جميع إصدارات Windows باستثناء Enterprise حيث يتم تعيينه على 0. ويحدد ما إذا كانت تثبيتات التطبيقات تطالب بالارتفاع (تم تعطيل 0 ، تم تمكين 1).

- يحدد PromptOnSecureDesktop ما إذا كانت مطالبات UAC معروضة على سطح مكتب آمن (1 ، افتراضي) أم لا (0). هذا يتخلص من ملء الشاشة موجه عند تعطيل.

- يتم تعطيل FilterAdministratorToken افتراضيًا (0) ولكن يمكن تعيينه على (1) بدلاً من ذلك والذي يتطلب من المستخدم الموافقة على العمليات التي تتطلب رفع الامتيازات.

- تم تعطيل EnableUIADesktopToggle افتراضيًا (0). يحدد ما إذا كانت تطبيقات UIAccess يمكنها المطالبة بالارتقاء دون سطح المكتب الآمن. يتم توقيع تطبيقات UIAccess رقميًا ، ويتم تشغيلها فقط من المسارات المحمية (ملفات البرنامج ، ملفات البرنامج (x86) و system32). ضبطه على (1) يمكّنه.

- يتم تمكين EnableSecureUIAPaths افتراضيًا (1). إذا تم تعطيله (0) ، فسوف يسمح بتنفيذ تطبيقات UIAccess من مواقع غير آمنة.

- يتم تعطيل ValidateAdminCodeSignatures بشكل افتراضي (0). عند التمكين (1) ، يفرض التحقق من صحة مسار شهادة PKI للملفات القابلة للتنفيذ قبل السماح لها بالعمل.

- يتم تمكين EnableLUA افتراضيًا (1). إذا تم تعطيله (0) ، فسيتم تعطيل وضع موافقة المسؤول وجميع إعدادات سياسة UAC ذات الصلة.

- EnableVirtualization ممكّن (1) بشكل افتراضي والذي يعيد توجيه فشل كتابة التطبيقات في وقت التشغيل إلى مواقع المستخدمين المعرفة. ستفشل التطبيقات التي تكتب البيانات إلى المواقع المحمية في حالة تعطيلها (0.

تتوفر معلومات إضافية حول كل إعداد بالإضافة إلى إعدادات "نهج المجموعة" المقابلة الخاصة به على موقع Microsoft Technet على الويب.